Callestasia CTF 2019 - Ndut (misc)

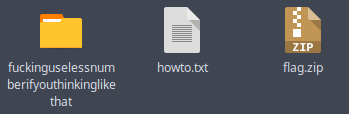

- 1 minDisini kita diberikan sebuah file.zip yang isinya sebagai berikut.

File yang pertama kali saya buka adalah howto.txt karena didalamnya pasti terdapat sedikit clue tentang bagaimana menyelesaikan challenge tersebut.Isi dari file howto.txt adalah sebagai berikut.

gtw

jd md5(b64e(string))

cari tw ndiri

ak ngambek

mlsDapat kita lihat cluenya adalah md5(b64e(string)) , kita keep dulu cluenya kemudian saya buka file flag.zip dan ternyata isinya adalah flag.txt.

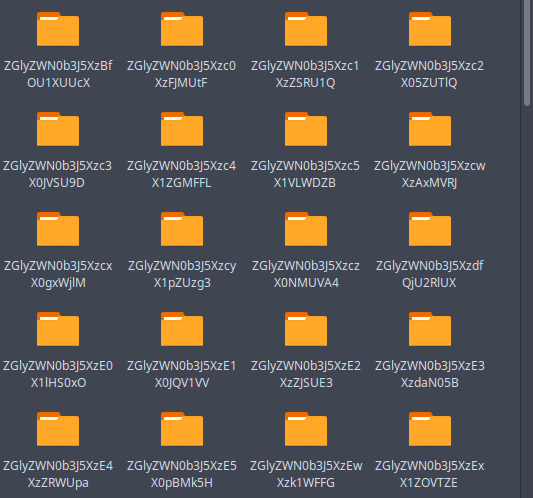

Selanjutnya saya buka folder fuckinguselessnumberifyouthinkinglikethat yang isinya adalah sebagai berikut.

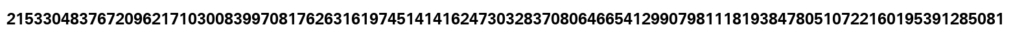

Didalam setiap folder terdapat file image yang ketika saya buka isinya adalah hanya angka-angka,berikut contohnya.

Berdasarkan clue yang ada pada howto.txt yaitu md5(b64e(string)) , string yang dimaksud adalah string pada image tersebut.

Jadi disini saya membuat script bash untuk melakukan recognition terhadap string yang ada pada gambar lalu merubahnya ke base64 lalu md5 sekaligus melakukan dictionary attack terhadap file flag.zip yang terpassword.

Disini saya menggunakan tesseract untuk melakukan OCR (Optical Character Recognition).

for cob in $(ls)

do

a=$(ls $cob)

b=$(tesseract $cob/$a stdout)

c=$(echo -n $b | base64 | tr -d " \t\n\r" | md5sum)

unzip -P $c ../flag.zip

doneBerikut adalah penampakan ketika script tersebut dijalankan

Jika berhasil maka akan keluar output extracting:(nama file didalamnya).

Dengan demikian kita telah berhasil menyelesaikan soal ini karena kita sudah dapat mengetahui flagnya yaitu pada file flag.txt.